कुख्यात लाजर समूह के अभिनेता को एक नया अभियान बढ़ते हुए देखा गया है जो अपने दुर्भावनापूर्ण पेलोड को निष्पादित करने के लिए विंडोज अपडेट सेवा का उपयोग करता है, एपीटी समूह द्वारा अपने उद्देश्यों को आगे बढ़ाने के लिए living-off-the-land (LotL) तकनीकों के शस्त्रागार का विस्तार करता है। .

लाजर समूह, जिसे APT38 , हिडन कोबरा, हूइस हैकिंग टीम और जिंक के नाम से भी जाना जाता है, उत्तर कोरिया स्थित राष्ट्र-राज्य हैकिंग समूह को सौंपा गया मॉनीकर है जो कम से कम 2009 से सक्रिय है। पिछले साल, धमकी देने वाले अभिनेता को जोड़ा गया था सुरक्षा शोधकर्ताओं को लक्षित एक विस्तृत सामाजिक इंजीनियरिंग अभियान के लिए।

नवीनतम स्पीयर-फ़िशिंग हमले, जिसका पता 18 जनवरी को मालवेयरबाइट्स ने लगाया था, अमेरिकी वैश्विक सुरक्षा और एयरोस्पेस कंपनी लॉकहीड मार्टिन को प्रतिरूपित करने वाले जॉब-थीम वाले ल्यूर के साथ हथियार वाले दस्तावेज़ों से उत्पन्न हुए हैं।

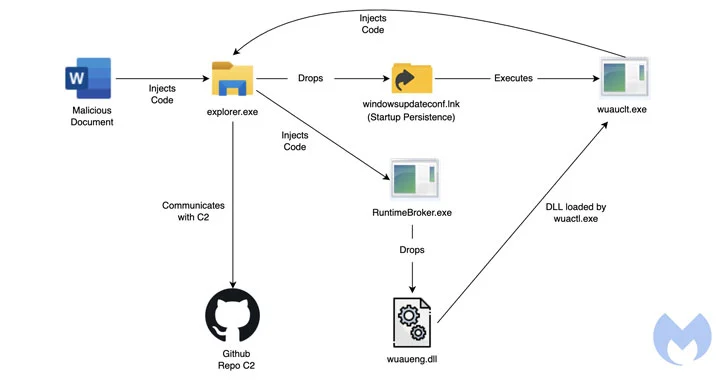

डिकॉय को खोलना माइक्रोसॉफ्ट वर्ड फ़ाइल दस्तावेज़ के भीतर एम्बेडेड एक दुर्भावनापूर्ण मैक्रो के निष्पादन को ट्रिगर करता है, जो बदले में, “explorer.exe” प्रक्रिया में कई मैलवेयर घटकों को इंजेक्ट करने के लिए Base64-decoded shellcode निष्पादित करता है।

अगले चरण में, लोड किए गए binaries में से एक, “drops_lnk.dll,” विंडोज अपडेट क्लाइंट (“wuauclt.exe” ) का लाभ उठाता है – जिसका उपयोग वैध विंडोज सॉफ्टवेयर के साथ दुर्भावनापूर्ण गतिविधि को मिश्रित करने के लिए रक्षा चोरी तकनीक के रूप में किया जाता है – एक कमांड चलाएँ जो “wuaueng.dll” नामक दूसरा मॉड्यूल लोड करता है।

शोधकर्ता अंकुर सैनी और होसैन जाज़ी ने कहा, “यह एक दिलचस्प तकनीक है जिसका उपयोग लाजर द्वारा सुरक्षा पहचान तंत्र को बायपास करने के लिए विंडोज अपडेट क्लाइंट का उपयोग करके अपने दुर्भावनापूर्ण डीएलएल को चलाने के लिए किया जाता है।” “इस पद्धति के साथ, खतरा अभिनेता माइक्रोसॉफ्ट विंडोज अपडेट क्लाइंट के माध्यम से अपने दुर्भावनापूर्ण कोड को निष्पादित कर सकता है।”

साइबर सुरक्षा फर्म ने “wuaueng.dll” को “हमले श्रृंखला में सबसे महत्वपूर्ण डीएलएल में से एक” के रूप में चित्रित किया, जिसका मुख्य उद्देश्य कमांड-एंड-कंट्रोल (सी 2) सर्वर के साथ संचार स्थापित करना है – एक गिटहब रिपोजिटरी जो दुर्भावनापूर्ण मॉड्यूल की मेजबानी करता है पीएनजी छवि फ़ाइलें। कहा जाता है कि GitHub खाता 17 जनवरी, 2022 को बनाया गया था।

मालवेयरबाइट्स ने कहा कि लाजर समूह के लिंक कई सबूतों पर आधारित हैं, जो उन्हें एक ही अभिनेता द्वारा पिछले हमलों से जोड़ते हैं, जिसमें बुनियादी ढांचे के ओवरलैप, दस्तावेज़ मेटाडेटा और इसके पीड़ितों को बाहर करने के लिए नौकरी के अवसरों के टेम्पलेट का उपयोग शामिल है।

“लाजर एपीटी उन्नत एपीटी समूहों में से एक है जो रक्षा उद्योग को लक्षित करने के लिए जाना जाता है ,” शोधकर्ताओं ने निष्कर्ष निकाला। “समूह सुरक्षा तंत्र से बचने के लिए अपने टूलसेट को अपडेट करता रहता है। भले ही उन्होंने अपनी पुरानी जॉब थीम पद्धति का उपयोग किया हो, लेकिन उन्होंने डिटेक्शन को बायपास करने के लिए कई नई तकनीकों को नियोजित किया।”

यह भी जानिये : WhatsApp Account Hack कर लोगों को ठगने के आरोप में नाइजीरियाई गिरफ्तार

यह भी जानिये : QR Code Scan fraud

यह भी जानिये : Dating/Romance के माध्यम से Cyber Fraud

यह भी जानिये : SBI ने अपने सभी अकाउंट होल्डर्स को किया Alert, इन चार एप से बचकर रहें, वरना खाता खाली हो सकता हैं

आशा करता हूँ की आपको यह पोस्ट पसंद आयी और यदि आपका कोई सवाल या कोई सुझाव हो तो कृपया निचे कमेंट सेक्शन में जरूर अवगत कराये और अपने दोस्तों तक इस पोस्ट को जरूर शेयर करें!

पूरा पोस्ट पढ़ने हेतु आपका बहुत बहुत धन्यवाद!